Cifrado de Lorenz - Lorenz cipher

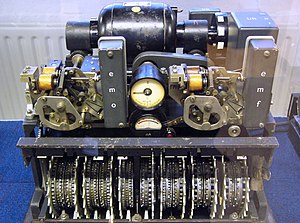

Los Lorenz SZ40 , SZ42a y SZ42b eran máquinas de cifrado de flujo de rotor alemanas utilizadas por el ejército alemán durante la Segunda Guerra Mundial . Fueron desarrollados por C. Lorenz AG en Berlín . El nombre del modelo SZ se deriva de Schlüssel-Zusatz , que significa adjunto de cifrado . Los instrumentos implementaron un cifrado de flujo Vernam .

Los criptoanalistas británicos , que se refirieron al tráfico de teleimpresores alemanes cifrados como Fish , llamaron a la máquina y su tráfico Tunny (que significa atún) y dedujeron su estructura lógica tres años antes de que vieran tal máquina.

Las máquinas SZ eran accesorios en línea para teleimpresores estándar . En junio de 1941 se inició un enlace experimental utilizando máquinas SZ40. Las máquinas SZ42 mejoradas se utilizaron sustancialmente desde mediados de 1942 en adelante para comunicaciones de alto nivel entre el Alto Mando alemán en Wünsdorf, cerca de Berlín, y los Comandos del Ejército en toda la Europa ocupada. El SZ42A más avanzado entró en uso rutinario en febrero de 1943 y el SZ42B en junio de 1944.

Para este tráfico se utilizó radioteletype (RTTY) en lugar de circuitos de línea terrestre. Estos mensajes no morse (NoMo) fueron recogidos por las estaciones Y de Gran Bretaña en Knockholt en Kent y Denmark Hill en el sur de Londres, y enviados a la Escuela de Cifrado y Código del Gobierno en Bletchley Park (BP). Algunos fueron descifrados usando métodos manuales antes de que el proceso fuera parcialmente automatizado, primero con máquinas Robinson y luego con las computadoras Colossus . Los mensajes descifrados de Lorenz hicieron una de las contribuciones más significativas a la inteligencia militar británica Ultra y a la victoria aliada en Europa, debido a la naturaleza estratégica de alto nivel de la información que se obtuvo de los descifrados de Lorenz.

Historia

Después de la Segunda Guerra Mundial, un grupo de criptoanalistas británicos y estadounidenses entró en Alemania con las tropas de primera línea para capturar los documentos, la tecnología y el personal de las diversas organizaciones de inteligencia de señales alemanas antes de que estos secretos pudieran ser destruidos, saqueados o capturados por los soviéticos. Fueron llamados Comité de Inteligencia de Target : TICOM.

Gracias a los criptógrafos alemanes capturados, los Dres. Huttenhain y Fricke, se enteraron del desarrollo del SZ40 y SZ42 a / b. El diseño era para una máquina que se pudiera conectar a cualquier teleimpresora. La primera máquina se denominó SZ40 (tipo antiguo) que tenía diez rotores con levas fijas. Se reconoció que la seguridad de esta máquina no era muy buena. El SZ40 definitivo tenía doce rotores con levas móviles. Los cinco rotores de la derecha se llamaron Spaltencäsar, pero Bill Tutte los denominó ruedas Chi . Los cinco más a la izquierda se llamaron Springcäsar , Psi wheels to Tutte. Los dos rotores Vorgeleger del medio fueron llamados Mu o ruedas de motor por Tutte.

Los cinco bits de datos de cada carácter telegráfico codificado por ITA2 fueron procesados primero por las cinco ruedas chi y luego procesados posteriormente por las cinco ruedas psi . Las levas de las ruedas invirtieron el valor de un bit si estaban en la posición elevada, pero lo dejaron sin cambios si estaban en la posición baja.

Cifrado Vernam

Gilbert Vernam era un ingeniero de investigación de AT&T Bell Labs que, en 1917, inventó un sistema de cifrado que utilizaba la función booleana "exclusiva o" (XOR) , simbolizada por ⊕. Esto está representado por la siguiente " tabla de verdad ", donde 1 representa "verdadero" y 0 representa "falso".

| Aporte | A ⊕ B | |

|---|---|---|

| A | B | |

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Otros nombres para esta función son: No igual (NEQ), suma de módulo 2 (sin 'llevar') y resta de módulo 2 (sin 'pedir prestado').

El cifrado de Vernam es un algoritmo de clave simétrica , es decir, se utiliza la misma clave tanto para cifrar texto plano para producir el texto cifrado como para descifrar texto cifrado para producir el texto plano original:

y:

Esto produce la reciprocidad esencial que permite utilizar la misma máquina con la misma configuración tanto para el cifrado como para el descifrado.

La idea de Vernam era utilizar la práctica de la telegrafía convencional con una cinta de papel del texto plano combinada con una cinta de papel de la clave. Cada cinta de teclas habría sido única (una cinta de una sola vez ), pero generar y distribuir tales cintas presentaba considerables dificultades prácticas. En la década de 1920, cuatro hombres de diferentes países inventaron máquinas de cifrado de rotor para producir un flujo de claves para actuar en lugar de una cinta. El Lorenz SZ40 / 42 de 1940 fue uno de ellos.

Flujo de claves

El funcionamiento lógico del sistema Tunny se resolvió mucho antes de que los criptoanalistas de Bletchley Park vieran una de las máquinas, lo que solo sucedió en 1945, cuando Alemania se estaba rindiendo a los Aliados.

La máquina SZ sirvió como un accesorio en línea para una teleimpresora estándar de Lorenz. Tenía una base de metal de 19 x 15,5 pulgadas (48 cm × 39 cm) y tenía 17 pulgadas (43 cm) de altura. Los caracteres de la teleimpresora consistían en cinco bits de datos (o "impulsos"), codificados en el Alfabeto de Telegrafía Internacional No. 2 (ITA2) . La máquina generó un flujo de caracteres pseudoaleatorios . Estos formaron la clave que se combinó con los caracteres de entrada de texto sin formato para formar los caracteres de salida de texto cifrado. La combinación se realizó mediante el proceso XOR (o adición módulo 2).

El flujo de claves consistió en dos partes componentes que fueron XOR-ed juntos. Estos fueron generados por dos juegos de cinco ruedas que giraban juntas. El criptoanalista de Bletchley Park, Bill Tutte, las llamó ruedas χ (" chi ") y ruedas ψ (" psi "). Cada rueda tenía una serie de levas (o "pasadores") alrededor de su circunferencia. Estas levas pueden colocarse en una posición elevada (activa) o bajada (inactiva). En la posición elevada generaron un '1' que invirtió el valor de un bit, en la posición baja generaron un '0' que dejó el bit sin cambios. El número de levas en cada rueda era igual al número de impulsos necesarios para hacer que completaran una rotación completa. Todos estos números son coprimos entre sí, lo que proporciona el mayor tiempo posible antes de que se repita el patrón. Este es el producto del número de posiciones de las ruedas. Para el juego de ruedas χ fue 41 × 31 × 29 × 26 × 23 = 22,041,682 y para las ruedas ψ fue 43 × 47 × 51 × 53 × 59 = 322,303,017. El número de formas diferentes en que se podían ajustar las doce ruedas era1.603 × 10 19, es decir, 16 mil millones de millones.

El conjunto de cinco ruedas χ se movió en una posición después de que se hubiera cifrado cada carácter. Los cinco Psi ruedas, sin embargo, avanzaron de manera intermitente. Su movimiento estaba controlado por las dos ruedas μ (" mu ") o "motor" en serie. La rueda del motor SZ40 μ 61 dio un paso cada vez, pero la rueda del motor μ 37 dio un paso solo si la primera rueda del motor era un '1'. Las ruedas ψ dieron un paso solo si la segunda rueda del motor era un '1'. Los modelos SZ42A y SZ42B agregaron complejidad adicional a este mecanismo, conocido en Bletchley Park como Limitaciones . Dos de las cuatro limitaciones diferentes involucraron características del texto sin formato y también lo fueron los autoclaves .

Por tanto, el flujo de claves generado por las máquinas SZ tenía un componente χ y un componente ψ . Simbólicamente, la clave que se combinó con el texto en claro para cifrar y con el texto cifrado para descifrar, se puede representar de la siguiente manera.

- key = χ -key ⊕ ψ -key

Sin embargo, para indicar que el componente ψ a menudo no cambiaba de un carácter a otro, se utilizó el término psi extendido , simbolizado como: Ψ ' . Entonces, la codificación se puede mostrar simbólicamente como:

- texto sin formato ⊕ χ -stream ⊕ ψ ' -stream = texto cifrado

y descifrar como:

- texto cifrado ⊕ χ -stream ⊕ ψ ' -stream = texto sin formato.

Operación

Cada enlace "Tunny" tenía cuatro máquinas SZ con una teleimpresora transmisora y receptora en cada extremo. Para que el cifrado y el descifrado funcionaran, las máquinas transmisoras y receptoras debían configurarse de forma idéntica. Había dos componentes en esto; colocando los patrones de levas en las ruedas y girando las ruedas para comenzar a cifrar un mensaje. Los ajustes de las levas se cambiaron con menos frecuencia antes del verano de 1944. Las levas de las ruedas ψ se cambiaron inicialmente solo trimestralmente, pero luego mensualmente, las ruedas χ se cambiaron mensualmente pero los patrones de las ruedas del motor se cambiaron a diario. Desde el 1 de agosto de 1944, todos los patrones de las ruedas se cambiaron a diario.

Inicialmente, los ajustes de la rueda para un mensaje se enviaban al extremo receptor por medio de un indicador de 12 letras enviado sin cifrar, estando las letras asociadas con las posiciones de la rueda en un libro. En octubre de 1942, esto se cambió al uso de un libro de entornos de un solo uso en lo que se conoció como el libro QEP. Los últimos dos dígitos de la entrada del libro QEP se enviaron para que el operador receptor los buscara en su copia del libro QEP y pusiera las ruedas de su máquina. Cada libro contenía cien o más combinaciones. Una vez que se utilizaron todas las combinaciones de un libro QEP, se sustituyó por uno nuevo. La configuración del mensaje nunca debería haber sido reutilizada, pero en ocasiones lo fue, proporcionando una "profundidad", que podría ser utilizada por un criptoanalista.

Como era habitual en la telegrafía, los mensajes de cualquier longitud se introducían en una teleimpresora con un perforador de cinta de papel . La secuencia típica de operaciones sería que el operador de envío marcaría el mensaje, se pondría en contacto con el operador de recepción, usaría el interruptor EIN / AUS en la máquina SZ para conectarlo al circuito y luego pasaría la cinta por el lector. En el extremo receptor, el operador conectaría de manera similar su máquina SZ al circuito y la salida se imprimirá en una cinta adhesiva continua. Debido a que esta era la práctica, el texto sin formato no contenía los caracteres para "retorno de carro", "salto de línea" o el carácter nulo (cinta en blanco, 00000).

Criptoanálisis

Los criptógrafos británicos de Bletchley Park habían deducido el funcionamiento de la máquina en enero de 1942 sin haber visto nunca una máquina Lorenz, una hazaña posible gracias a un error cometido por un operador alemán.

Interceptación

El tráfico de tunny era conocido por los operadores de Y Station que solían escuchar la transmisión del código Morse como "música nueva". Su interceptación se concentró originalmente en la estación Y del Foreign Office operada por la Policía Metropolitana en Denmark Hill en Camberwell , Londres. Pero debido a la falta de recursos en este momento (alrededor de 1941), se le dio poca prioridad. Posteriormente , se construyó una nueva estación Y, Knockholt en Kent , específicamente para interceptar el tráfico de Tunny para que los mensajes pudieran registrarse y enviarse de manera eficiente a Bletchley Park. El jefe de la estación Y, Harold Kenworthy , se movió para encabezar Knockholt. Más tarde fue ascendido a jefe del Establecimiento de Investigación y Desarrollo de la Oficina de Relaciones Exteriores (FORDE).

Rompiendo el código

El 30 de agosto de 1941 se transmitió un mensaje de unos 4.000 caracteres desde Atenas a Viena . Sin embargo, el mensaje no se recibió correctamente en el otro extremo. A continuación, el operador receptor envió una solicitud no codificada al remitente solicitando que se retransmita el mensaje. Esto les permitió a los descifradores de códigos saber lo que estaba sucediendo.

El remitente luego retransmitió el mensaje pero, críticamente, no cambió la configuración clave del "HQIBPEXEZMUG" original. Esta era una práctica prohibida; El uso de una clave diferente para cada mensaje diferente es fundamental para la seguridad de cualquier cifrado de flujo. Esto no habría importado si los dos mensajes hubieran sido idénticos; sin embargo, la segunda vez, el operador hizo una serie de pequeñas alteraciones en el mensaje, como el uso de abreviaturas, haciendo que el segundo mensaje sea algo más corto.

A partir de estos dos textos cifrados relacionados, conocidos por los criptoanalistas como una profundidad , el veterano criptoanalista Brigadier John Tiltman en la Sección de Investigación descubrió los dos textos sin formato y, por lo tanto, la secuencia clave . Pero incluso casi 4.000 caracteres de clave no fueron suficientes para que el equipo averiguara cómo se estaba generando la transmisión; era demasiado complejo y aparentemente aleatorio.

Después de tres meses, la Sección de Investigación le entregó la tarea al matemático Bill Tutte . Aplicó una técnica que le habían enseñado en su formación criptográfica, de escribir la clave a mano y buscar repeticiones. Tutte hizo esto con los códigos Baudot de 5 bits de la teleimpresora original , lo que lo llevó a su avance inicial al reconocer una repetición de 41 bits. Durante los siguientes dos meses hasta enero de 1942, Tutte y sus colegas desarrollaron la estructura lógica completa de la máquina de cifrado. Esta notable pieza de ingeniería inversa se describió más tarde como "una de las mayores hazañas intelectuales de la Segunda Guerra Mundial".

Después de este agrietamiento de los atunes, un equipo especial de decodificadores se creó en virtud Ralph Tester , se transfirió la mayor parte inicialmente de Alan Turing 's Hut 8 . El equipo se hizo conocido como Testery . Realizó la mayor parte del trabajo posterior para romper los mensajes de Tunny, pero fue ayudado por máquinas en la sección complementaria bajo Max Newman conocida como Newmanry .

Máquinas de descifrado

Los británicos construyeron varias máquinas complejas para ayudar en el ataque a Tunny. El primero fue el atún británico . Esta máquina fue diseñada por Bletchley Park, basándose en el trabajo de ingeniería inversa realizado por el equipo de Tiltman en el Testery, para emular la máquina de cifrado Lorenz. Cuando Testery encontró los ajustes de la rueda de clavijas, la máquina Tunny se configuró y se puso en funcionamiento para que los mensajes pudieran imprimirse.

Una familia de máquinas conocida como " Robinson " se construyó para Newmanry. Estos utilizan dos cintas de papel , junto con circuitos lógicos, para encontrar la configuración de los χ ruedas pin de la máquina de Lorenz. Los Robinson tuvieron problemas importantes para mantener sincronizadas las dos cintas de papel y eran relativamente lentos, leyendo solo 2.000 caracteres por segundo.

La máquina más importante fue el Colossus, diez de los cuales estaban en uso al final de la guerra, y el primero entró en funcionamiento en diciembre de 1943. Aunque no eran completamente programables, eran mucho más eficientes que sus predecesores, lo que representaba avances en las computadoras digitales electrónicas . Las computadoras Colossus fueron desarrolladas y construidas por Tommy Flowers , de la Estación de Investigación de la Oficina de Correos de Dollis Hill , utilizando algoritmos desarrollados por Bill Tutte y su equipo de matemáticos. Colossus demostró ser eficiente y rápido contra la máquina de cifrado por teleimpresora en línea Lorenz SZ42 de doce rotores.

Algunas figuras influyentes tenían dudas sobre su diseño propuesto para la máquina de descifrado, y Flowers procedió con el proyecto mientras lo financiaba en parte él mismo. Al igual que el ENIAC posterior de 1946, Colossus no tenía un programa almacenado y se programaba a través de tableros de conexiones y cables de puente. Era más rápido, más fiable y más capaces que los Robinson, así acelerar el proceso de encontrar el Lorenz χ configuración de la rueda pin. Dado que Colossus generó las claves putativas electrónicamente, solo tuvo que leer una cinta. Lo hizo con un lector óptico que, a 5.000 caracteres por segundo, se manejaba mucho más rápido que el de los Robinson y significaba que la cinta viajaba a casi 30 millas por hora (48 km / h). Esto, y la sincronización de la electrónica de los orificios de la rueda dentada de la cinta de papel de lectura óptica, eliminaron por completo los problemas de sincronización de los Robinson. La dirección de Bletchley Park, que se había mostrado escéptica sobre la capacidad de Flowers para hacer un dispositivo viable, inmediatamente comenzó a presionarlo para que construyera otro. Después del final de la guerra, las máquinas Colossus fueron desmanteladas por orden de Winston Churchill, pero GCHQ retuvo dos de ellas.

Ejecutivos de prueba y descifradores de códigos Tunny

- Ralph Tester : lingüista y jefe de Testery

- Jerry Roberts : líder de turno, lingüista y descifrador de códigos senior

- Peter Ericsson: líder de turno, lingüista y descifrador de códigos senior

- Victor Masters: líder de turno

- Denis Oswald: lingüista y descifrador de códigos senior

- Peter Hilton : descifrador de códigos y matemático

- Peter Benenson : descifrador de códigos

- Peter Edgerley: descifrador de códigos

- John Christie: descifrador de códigos

- John Thompson: descifrador de códigos

- Roy Jenkins : descifrador de códigos

- Shaun Wylie : descifrador de códigos

- Tom Colvill: gerente general

Al final de la guerra, Testery había crecido a nueve criptógrafos y 24 niñas ATS (como se llamaba entonces a las mujeres que cumplían ese papel), con un personal total de 118, organizado en tres turnos que trabajaban las 24 horas.

Máquinas sobrevivientes

Las máquinas de cifrado de Lorenz se construyeron en pequeñas cantidades; hoy en día, solo un puñado sobrevive en los museos.

En Alemania, se pueden ver ejemplos en el Heinz Nixdorf MuseumsForum, un museo de la informática en Paderborn y el Deutsches Museum , un museo de ciencia y tecnología en Munich. También se exhiben otras dos máquinas Lorenz tanto en Bletchley Park como en el Museo Nacional de Computación en el Reino Unido. Otro ejemplo también se exhibe en el Museo Criptológico Nacional de los Estados Unidos.

John Whetter y John Pether, voluntarios del Museo Nacional de Computación, compraron una teleimpresora Lorenz en eBay por £ 9.50 que había sido recuperada de un cobertizo de jardín en Southend-on-Sea . Se descubrió que era la versión militar de la Segunda Guerra Mundial, fue remodelada y en mayo de 2016 se instaló junto a la máquina SZ42 en la galería "Tunny" del museo.

Ver también

Notas

Referencias

- Churchhouse, Robert (2002), Códigos y cifrados: Julio César, el enigma e Internet , Cambridge: Cambridge University Press, ISBN 978-0-521-00890-7

- Copeland, Jack , ed. (2006), Coloso: Los secretos de las computadoras de descifrado de códigos de Bletchley Park , Oxford: Oxford University Press, ISBN 978-0-19-284055-4

- Davies, Donald W. , The Lorenz Cipher Machine SZ42 , (reimpreso en Selections from Cryptologia: History, People, and Technology , Artech House, Norwood, 1998)

- Flores, Thomas H. (2006), Colosoen Copeland 2006 , págs. 91–100

- Bueno, Jack (1993), Enigma y Fishen Hinsley y Stripp 1993 , págs. 149-166

-

Bien, Jack ; Michie, Donald ; Timms, Geoffrey (1945), Informe General sobre Tunny: Con énfasis en los métodos estadísticos , Reino Unido Oficina de Registro Público HW 25/4 y 25/5, HW archivados desde el original en 2010-09-17 , recuperados 2010-09-15. (Copia facsímil)

- Sale, Tony (2001), parte del "Informe general sobre Tunny", la historia de Newmanry, formateado por Tony Sale (PDF) , consultado el 20 de septiembre de 2010. (Transcripción de gran parte de este documento en formato PDF)

- Ellsbury, Graham, Informe general sobre Tunny con énfasis en métodos estadísticos , consultado el 3 de noviembre de 2010. (Transcripción web de la Parte 1)

- Halton, Ken (1993), La máquina de atúnen Hinsley y Stripp 1993 , págs. 167-174

- Hinsley, FH ; Stripp, Alan, eds. (1993) [1992], Codebreakers: The inside story of Bletchley Park , Oxford: Oxford University Press, ISBN 978-0-19-280132-6

- Hinsley, FH (1993), Introducción a Fishen Hinsley y Stripp 1993 , págs. 141-148

- Huttenhain, Orr; Fricke (1945), OKW / Chi Cryptanalytic Research on Enigma, Hagelin y Cipher Teleprinter Messages , TICOM

- Klein, Melville, Securing Record Communication: The TSEC / KW-26 (PDF) , archivado desde el original (PDF) el 2012-03-15 , consultado el 2010-09-17

- Parrish, Thomas (1986), The Ultra Americans: The US Role in Breaking the Nazi Codes , Nueva York: Stein and Day, ISBN 978-0-8128-3072-9

- Rezabek, Randy (2017), TICOM: la caza de los descifradores de códigos de Hitler , publicado de forma independiente, ISBN 978-1-5219-6902-1

- Roberts, Jerry (2006), sección del probador principalen Copeland 2006 , págs. 249-259

- Roberts, Jerry (2009), My top-secret codebreaking during World War II: The Last British Survivor of Bletchley Park's Testery (video) , University College London

- Sale, Tony , The Lorenz Cipher y cómo lo rompió Bletchley Park , consultado el 21 de octubre de 2010

- Tutte, WT (19 de junio de 1998), Fish and I (PDF) , archivado desde el original (PDF) el 2015-02-12 , consultado el 2015-02-13Transcripción de una conferencia impartida por el Prof. Tutte en la Universidad de Waterloo

- Entrada para "Tunny" en el Diccionario criptográfico de GC&CS

Otras lecturas

- Budiansky, Stephen (2000), Battle of wits: The Complete Story of Codebreaking in World War II , Free Press, ISBN 978-0684859323 Contiene una sección breve pero informativa (páginas 312–315) que describe el funcionamiento de Tunny y cómo fue atacado.

- Flowers, TH (1983), "The Design of Colossus" , Annals of the History of Computing , 5 (3): 239–252, doi : 10.1109 / mahc.1983.10079 , S2CID 39816473* Paul Gannon, Coloso: El mayor secreto de Bletchley Park (Atlantic Books, 2006). Utilizando material recientemente desclasificado y ocupándose exclusivamente de los esfuerzos por irrumpir en Tunny. Aclara muchos conceptos erróneos anteriores sobre el tráfico de peces, la máquina de cifrado de Lorenz y Colossus.

- Small, Albert W. (1944), The Special Fish Report , consultado el 21 de septiembre de 2010

- Smith, Michael (2007) [1998], Station X: The Codebreakers of Bletchley Park , Pan Grand Strategy Series (Pan Books ed.), Londres: Pan MacMillan Ltd, ISBN 978-0-330-41929-1 Contiene una sección extensa (páginas 148-164) sobre Tunny y el ataque británico.

enlaces externos

- Documentos y publicaciones de CryptoCellar Historical de Frode Weierud sobre Lorenz Schlüsselzusatz SZ42. Consultado el 22 de abril de 2016.

- Cifrados de Lorenz y el coloso

- Fotografías y descripción de Tunny

- Kit de herramientas de cifrado de Lorenz simplificado

- Brailsford, David. "Códigos a pescado: otro secreto de Bletchley" (video) . Brady Haran . Consultado el 10 de julio de 2015 .

- Máquina "Tunny" y su solución - General de brigada John Tiltman - Agencia de Seguridad Nacional

- Informe general sobre el atún: con énfasis en los métodos estadísticos - Archivos nacionales del Reino Unido

- Informe general sobre Tunny: con énfasis en métodos estadísticos - Jack Good, Donald Michie, Geoffrey Timms - 1945 .

- Lorenz virtual