Tecnología Intel Active Management - Intel Active Management Technology

Intel Active Management Technology ( AMT ) es hardware y firmware para la administración remota fuera de banda de computadoras comerciales seleccionadas, que se ejecuta en Intel Management Engine , un microprocesador separado no expuesto al usuario, para monitorear, mantener, actualizar, actualizar y repararlos. La administración fuera de banda (OOB) o basada en hardware es diferente de la administración basada en software (o en banda ) y los agentes de administración de software.

La administración basada en hardware funciona a un nivel diferente al de las aplicaciones de software y utiliza un canal de comunicación (a través de la pila TCP / IP ) que es diferente de la comunicación basada en software (que es a través de la pila de software en el sistema operativo). La administración basada en hardware no depende de la presencia de un sistema operativo o un agente de administración instalado localmente. La administración basada en hardware ha estado disponible en computadoras basadas en Intel / AMD en el pasado, pero se ha limitado en gran medida a la configuración automática mediante DHCP o BOOTP para la asignación dinámica de direcciones IP y estaciones de trabajo sin disco , así como wake-on-LAN (WOL ) para encender sistemas de forma remota. AMT no está destinado a ser utilizado por sí mismo; está destinado a ser utilizado con una aplicación de gestión de software. Le da a una aplicación de gestión (y, por lo tanto, al administrador del sistema que la usa) acceso a la PC a través del cable, para realizar de forma remota tareas que son difíciles o, a veces, imposibles cuando se trabaja en una PC que no tiene funcionalidades remotas integradas. .

AMT está diseñado en un procesador secundario (de servicio) ubicado en la placa base, y utiliza comunicación protegida por TLS y encriptación sólida para brindar seguridad adicional. AMT está integrado en PC con tecnología Intel vPro y se basa en Intel Management Engine (ME). AMT ha avanzado hacia un mayor soporte para los estándares DMTF Desktop y Mobile Architecture for System Hardware (DASH) y AMT Release 5.1 y versiones posteriores son una implementación de los estándares DASH versión 1.0 / 1.1 para la administración fuera de banda. AMT proporciona una funcionalidad similar a IPMI , aunque AMT está diseñado para sistemas informáticos de cliente en comparación con el IPMI típicamente basado en servidor.

Actualmente, AMT está disponible en computadoras de escritorio, servidores, ultrabooks, tabletas y computadoras portátiles con la familia de procesadores Intel Core vPro , incluidos Intel Core i5, Core i7, Core i9 y la familia de productos Intel Xeon E3-1200, Xeon E, Xeon W-1200.

Intel confirmó un error de Elevación remota de privilegios ( CVE - 2017-5689 , SA-00075) en su Tecnología de administración el 1 de mayo de 2017. Todas las plataformas Intel con Capacidad de administración estándar de Intel, Tecnología de administración activa o Tecnología para pequeñas empresas, de Nehalem en De 2008 a Kaby Lake en 2017 tiene un agujero de seguridad explotable de forma remota en el ME. Algunos fabricantes, como Purism y System76 , ya están vendiendo hardware con Intel Management Engine desactivado para evitar el exploit remoto. Intel confirmó el 20 de noviembre de 2017 fallas de seguridad importantes adicionales en el ME que afectan a una gran cantidad de computadoras que incorporan el firmware de Management Engine, Trusted Execution Engine y Server Platform Services , desde Skylake en 2015 hasta Coffee Lake en 2017 (SA- 00086).

Acceso al servicio no gratuito

Aunque iAMT puede incluirse de forma gratuita en dispositivos vendidos al público y a pequeñas empresas, las capacidades completas de iAMT, incluido el acceso remoto cifrado a través de un certificado de clave pública y el aprovisionamiento automático de dispositivos remotos de clientes iAMT no configurados, no son accesibles de forma gratuita para los usuarios. público en general oa los propietarios directos de dispositivos equipados con iAMT. iAMT no puede ser utilizado en su totalidad a su máximo potencial sin tener que comprar software o servicios adicionales de gestión de Intel u otra tercera parte proveedor independiente de software (ISV) o revendedor de valor agregado (VAR).

La propia Intel proporciona un paquete de software de juego de herramientas para desarrolladores que permite el acceso básico a iAMT, pero no está destinado a ser utilizado normalmente para acceder a la tecnología. Solo se admiten los modos básicos de acceso, sin acceso completo a las comunicaciones cifradas del sistema de gestión completo adquirido.

Características

Intel AMT incluye funciones de administración remota, seguridad, administración de energía y configuración remota basadas en hardware que permiten el acceso remoto independiente a las PC habilitadas para AMT. Intel AMT es una tecnología de seguridad y administración integrada en las PC con tecnología Intel vPro .

Intel AMT utiliza un canal de comunicación fuera de banda (OOB) basado en hardware que funciona independientemente de la presencia de un sistema operativo en funcionamiento. El canal de comunicación es independiente del estado de energía de la PC, la presencia de un agente de administración y el estado de muchos componentes de hardware, como unidades de disco duro y memoria .

La mayoría de las funciones de AMT están disponibles OOB, independientemente del estado de energía de la PC. Otras características requieren que la PC esté encendida (como la redirección de la consola a través de serie a través de LAN (SOL), verificación de presencia de agentes y filtrado de tráfico de red). Intel AMT tiene capacidad de encendido remoto.

Las funciones basadas en hardware se pueden combinar con secuencias de comandos para automatizar el mantenimiento y el servicio.

Las características de AMT basadas en hardware en computadoras portátiles y de escritorio incluyen:

- Canal de comunicación remoto cifrado para el tráfico de red entre la consola de TI e Intel AMT.

- Capacidad para una PC con cable (conectada físicamente a la red) fuera del firewall de la empresa en una LAN abierta para establecer un túnel de comunicación seguro (a través de AMT) de regreso a la consola de TI. Los ejemplos de una LAN abierta incluyen una computadora portátil con cable en casa o en un sitio SMB que no tiene un servidor proxy.

- Encendido / apagado / ciclo de encendido remotos a través de WOL encriptado .

- Arranque remoto , mediante redireccionamiento de la electrónica del dispositivo integrado (IDE-R).

- Redirección de consola, vía serial sobre LAN (SOL).

- Teclado, video, mouse (KVM) a través de la red .

- Filtros basados en hardware para monitorear los encabezados de paquetes en el tráfico de red entrante y saliente en busca de amenazas conocidas (basados en temporizadores programables ) y para monitorear amenazas conocidas / desconocidas basadas en heurísticas basadas en el tiempo . Las computadoras portátiles y de escritorio tienen filtros para monitorear los encabezados de los paquetes. Las computadoras de escritorio tienen filtros de encabezado de paquete y filtros basados en el tiempo.

- Circuitos de aislamiento (anteriormente y extraoficialmente llamados "disyuntores" por Intel) para bloquear puertos, limitar la velocidad o aislar completamente una PC que podría estar comprometida o infectada.

- Comprobación de presencia de agentes, mediante temporizadores programables basados en políticas y basados en hardware . Una "falta" genera un evento; y esto también puede generar una alerta.

- Alerta OOB.

- Registro de eventos persistente, almacenado en memoria protegida (no en el disco duro).

- Acceda (prearranque) al identificador único universal (UUID) de la PC.

- Acceda a la información de activos de hardware (prearranque), como el fabricante y el modelo de un componente, que se actualiza cada vez que el sistema pasa por la autoprueba de encendido (POST).

- Acceda (prearranque) al almacén de datos de terceros (TPDS), un área de memoria protegida que los proveedores de software pueden usar, en la que se puede obtener información sobre la versión, archivos .DAT y otra información.

- Opciones de configuración remota, incluida la configuración remota zero-touch basada en certificados, configuración de llave USB (light-touch) y configuración manual.

- Vía protegida de audio / video para protección de reproducción de medios protegidos con DRM .

Las computadoras portátiles con AMT también incluyen tecnologías inalámbricas:

- Soporte para protocolos inalámbricos IEEE 802.11 a / g / n

- Extensiones compatibles con Cisco para voz sobre WLAN

Historia

Las actualizaciones de software proporcionan actualizaciones a la próxima versión secundaria de Intel AMT. Las nuevas versiones principales de Intel AMT se integran en un nuevo chipset y se actualizan mediante un nuevo hardware.

Aplicaciones

Casi todas las funciones de AMT están disponibles incluso si la PC está apagada pero con el cable de alimentación conectado, si el sistema operativo se ha bloqueado, si falta el agente de software o si el hardware (como un disco duro o memoria) ha fallado. La función de redirección de consola ( SOL ), la verificación de presencia de agentes y los filtros de tráfico de red están disponibles después de que se enciende la PC.

Intel AMT admite estas tareas de administración:

- Encienda, apague, apague y vuelva a encender la computadora de forma remota.

- Inicie la PC de forma remota al redirigir de forma remota el proceso de inicio de la PC , lo que hace que se inicie desde una imagen diferente, como un recurso compartido de red , un CD-ROM o DVD de inicio, una unidad de reparación u otro dispositivo de inicio. Esta función admite el arranque remoto de una PC que tiene un sistema operativo dañado o faltante.

- Redirigir de forma remota las E / S del sistema a través de la redirección de la consola a través de serie sobre LAN (SOL). Esta función admite la resolución de problemas remota, reparación remota, actualizaciones de software y procesos similares.

- Acceda y cambie la configuración del BIOS de forma remota. Esta función está disponible incluso si la PC está apagada, el sistema operativo está inactivo o el hardware ha fallado. Esta función está diseñada para permitir actualizaciones y correcciones remotas de los ajustes de configuración. Esta función admite actualizaciones completas de BIOS, no solo cambios en configuraciones específicas.

- Detecta tráfico de red sospechoso. En equipos portátiles y de escritorio, esta función permite que un administrador de sistemas defina los eventos que podrían indicar una amenaza entrante o saliente en un encabezado de paquete de red . En las computadoras de escritorio, esta función también admite la detección de amenazas conocidas y / o desconocidas (incluidos gusanos informáticos de movimiento lento y rápido ) en el tráfico de red a través de filtros basados en heurística basados en el tiempo. El tráfico de red se verifica antes de que llegue al sistema operativo, por lo que también se verifica antes de que se carguen el sistema operativo y las aplicaciones de software, y después de que se apagan (un período tradicionalmente vulnerable para las PC).

- Bloquear o limitar el tráfico de red hacia y desde sistemas sospechosos de estar infectados o comprometidos por virus informáticos, gusanos informáticos u otras amenazas. Esta función utiliza circuitos de aislamiento basados en hardware Intel AMT que se pueden activar manualmente (de forma remota, por el administrador del sistema) o automáticamente, según la política de TI (un evento específico).

- Administre filtros de paquetes de hardware en el adaptador de red integrado .

- Envíe automáticamente la comunicación OOB a la consola de TI cuando un agente de software crítico pierde su registro asignado con el temporizador programable basado en políticas y basado en hardware . Un "error" indica un problema potencial. Esta función se puede combinar con alertas OOB para que la consola de TI sea notificada solo cuando ocurre un problema potencial (ayuda a evitar que la red se inunde con notificaciones de eventos "positivos" innecesarios).

- Reciba eventos de captura de eventos de plataforma (PET) fuera de banda del subsistema AMT (por ejemplo, eventos que indican que el sistema operativo está bloqueado o bloqueado, o que se ha intentado un ataque de contraseña ). Se puede emitir una alerta en un evento (como no cumplir, en combinación con la verificación de presencia de un agente) o en un umbral (como alcanzar una velocidad de ventilador en particular).

- Acceda a un registro de eventos persistente, almacenado en la memoria protegida. El registro de eventos está disponible OOB, incluso si el sistema operativo está inactivo o el hardware ya ha fallado.

- Descubra un sistema AMT independientemente del estado de energía de la PC o del estado del sistema operativo. El descubrimiento (acceso previo al arranque al UUID ) está disponible si el sistema está apagado, su sistema operativo está comprometido o no funciona, el hardware (como un disco duro o memoria ) ha fallado o faltan agentes de administración.

- Realice un inventario de software o acceda a información sobre el software en la PC. Esta función permite que un proveedor de software de terceros almacene información de versión o activos de software para aplicaciones locales en la memoria protegida de Intel AMT. (Este es el almacén de datos de terceros protegido, que es diferente de la memoria AMT protegida para información de componentes de hardware y otra información del sistema). El administrador del sistema puede acceder OOB al almacén de datos de terceros. Por ejemplo, un programa antivirus podría almacenar información de la versión en la memoria protegida que está disponible para datos de terceros. Un script de computadora podría usar esta función para identificar las PC que deben actualizarse.

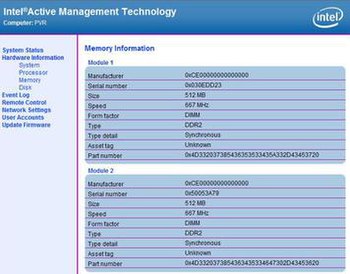

- Realice un inventario de hardware cargando la lista de activos de hardware de la PC remota (plataforma, controlador de administración de placa base , BIOS , procesador , memoria , discos, baterías portátiles, unidades reemplazables en el campo y otra información). La información de los activos de hardware se actualiza cada vez que el sistema se ejecuta mediante la autoprueba de encendido (POST).

Desde la versión principal 6, Intel AMT incorpora un servidor VNC patentado , para acceso fuera de banda utilizando tecnología de visor compatible con VNC dedicada, y tiene capacidad completa de KVM (teclado, video, mouse) durante todo el ciclo de energía, incluido el control ininterrumpido del escritorio cuando se carga un sistema operativo. Los clientes como VNC Viewer Plus de RealVNC también brindan funcionalidad adicional que podría facilitar la realización (y observación) de ciertas operaciones de Intel AMT, como apagar y encender la computadora, configurar el BIOS y montar una imagen remota (IDER).

Aprovisionamiento e integración

AMT admite aprovisionamiento remoto basado en certificado o basado en PSK (implementación remota completa), aprovisionamiento basado en llave USB (aprovisionamiento "con un solo toque"), aprovisionamiento manual y aprovisionamiento mediante un agente en el host local ("Aprovisionamiento basado en host"). Un OEM también puede pre-aprovisionar AMT.

La versión actual de AMT admite la implementación remota en equipos portátiles y de escritorio. (La implementación remota era una de las características clave que faltaban en las versiones anteriores de AMT y que retrasó la aceptación de AMT en el mercado). La implementación remota, hasta hace poco, solo era posible dentro de una red corporativa. La implementación remota permite a un administrador de sistemas implementar PC sin "tocar" los sistemas físicamente. También permite a un administrador de sistemas retrasar las implementaciones y poner en uso las PC durante un período de tiempo antes de que las funciones de AMT estén disponibles para la consola de TI. A medida que evolucionan los modelos de entrega e implementación, AMT ahora se puede implementar a través de Internet, utilizando métodos "Zero-Touch" y basados en host.

Las PC se pueden vender con AMT habilitado o deshabilitado. El OEM determina si enviar AMT con las capacidades listas para configurar (habilitadas) o deshabilitadas. El proceso de instalación y configuración puede variar según la versión del OEM.

AMT incluye una aplicación de icono de privacidad, llamada IMSS, que notifica al usuario del sistema si AMT está habilitado. Depende del OEM decidir si desea mostrar el icono o no.

AMT admite diferentes métodos para deshabilitar la tecnología de administración y seguridad, así como diferentes métodos para volver a habilitar la tecnología.

AMT se puede desaprovisionar parcialmente mediante los parámetros de configuración, o se puede desaprovisionar por completo borrando todos los parámetros de configuración, credenciales de seguridad y configuraciones operativas y de red. Un desaprovisionamiento parcial deja la PC en el estado de configuración. En este estado, la PC puede iniciar automáticamente su proceso de configuración remota automatizado. Un desaprovisionamiento completo borra el perfil de configuración, así como las credenciales de seguridad y las configuraciones operativas / de red necesarias para comunicarse con Intel Management Engine. Un desaprovisionamiento completo devuelve Intel AMT a su estado predeterminado de fábrica.

Una vez que se deshabilita AMT, para habilitar AMT nuevamente, un administrador del sistema autorizado puede restablecer las credenciales de seguridad necesarias para realizar la configuración remota mediante:

- Usando el proceso de configuración remota (configuración remota completamente automatizada a través de certificados y claves).

- Acceder físicamente a la PC para restaurar las credenciales de seguridad, ya sea mediante una llave USB o ingresando las credenciales y los parámetros MEBx manualmente.

Hay una manera de restablecer totalmente AMT y volver a los valores predeterminados de fábrica. Esto se puede hacer de dos maneras:

- Establecer el valor apropiado en el BIOS .

- Borrando la memoria CMOS y / o NVRAM .

La instalación y la integración de AMT son compatibles con un servicio de instalación y configuración (para instalación automatizada), una herramienta de servidor web AMT (incluida con Intel AMT) y AMT Commander, una aplicación patentada gratuita y sin soporte disponible en el sitio web de Intel.

Comunicación

Todo el acceso a las funciones de Intel AMT se realiza a través de Intel Management Engine en el hardware y firmware de la PC. La comunicación AMT depende del estado del motor de administración, no del estado del sistema operativo de la PC.

Como parte de Intel Management Engine, el canal de comunicación AMT OOB se basa en la pila de firmware TCP / IP diseñada en el hardware del sistema. Debido a que se basa en la pila TCP / IP, la comunicación remota con AMT se produce a través de la ruta de datos de la red antes de que la comunicación pase al sistema operativo.

Intel AMT admite redes cableadas e inalámbricas . Para portátiles inalámbricos que funcionan con batería, la comunicación OOB está disponible cuando el sistema está activo y conectado a la red corporativa, incluso si el sistema operativo no funciona. La comunicación OOB también está disponible para portátiles inalámbricos o con cable conectados a la red corporativa a través de una red privada virtual (VPN) basada en el sistema operativo host cuando los portátiles están activos y funcionando correctamente.

AMT versión 4.0 y superior puede establecer un túnel de comunicación seguro entre una PC con cable y una consola de TI fuera del firewall corporativo. En este esquema, un servidor de presencia de administración (Intel lo llama una "puerta de enlace habilitada para vPro") autentica la PC, abre un túnel TLS seguro entre la consola de TI y la PC, y media la comunicación. El esquema está destinado a ayudar al usuario o al PC mismo a solicitar mantenimiento o servicio cuando se encuentre en oficinas satélite o lugares similares donde no haya un servidor proxy o dispositivo de administración en el sitio .

La tecnología que protege las comunicaciones fuera de un firewall corporativo es relativamente nueva. También requiere que exista una infraestructura , incluido el soporte de las consolas de TI y los firewalls.

Una PC AMT almacena la información de configuración del sistema en una memoria protegida. Para PC con la versión 4.0 y superior, esta información puede incluir el (los) nombre (s) de los servidores de administración de la " lista blanca " apropiados para la empresa. Cuando un usuario intenta iniciar una sesión remota entre la PC cableada y un servidor de la empresa desde una LAN abierta , AMT envía la información almacenada a un servidor de presencia de administración (MPS) en la "zona desmilitarizada" ("DMZ") que existe entre los cortafuegos corporativo y cortafuegos del cliente (la PC del usuario). El MPS usa esa información para ayudar a autenticar la PC. Luego, el MPS media la comunicación entre la computadora portátil y los servidores de administración de la empresa.

Debido a que la comunicación está autenticada, se puede abrir un túnel de comunicación seguro mediante el cifrado TLS . Una vez que se establecen comunicaciones seguras entre la consola de TI e Intel AMT en la PC del usuario, un administrador del sistema puede usar las características típicas de AMT para diagnosticar, reparar, mantener o actualizar la PC de forma remota.

Diseño

Hardware

El Management Engine (ME) es un coprocesador aislado y protegido, integrado como parte no opcional en todos los chipsets Intel actuales (a partir de 2015).

A partir de ME 11, se basa en la CPU de 32 bits basada en Intel Quark x86 y ejecuta el sistema operativo MINIX 3 . El estado ME se almacena en una partición de la memoria flash SPI , utilizando el Sistema de archivos Flash integrado (EFFS). Las versiones anteriores se basaban en un núcleo ARC , con Management Engine ejecutando ThreadX RTOS de Express Logic . Las versiones 1.xa 5.x de la ME usaban ARCTangent-A4 (solo instrucciones de 32 bits) mientras que las versiones 6.xa 8.x usaban el ARCompact más nuevo (arquitectura mixta de conjuntos de instrucciones de 32 y 16 bits ). A partir de ME 7.1, el procesador ARC también podría ejecutar subprogramas Java firmados .

El ME comparte la misma interfaz de red e IP que el sistema anfitrión. El tráfico se enruta según los paquetes a los puertos 16992-16995. Existe soporte en varios controladores Intel Ethernet, exportados y configurados a través del Protocolo de transporte de componentes de administración (MCTP). El ME también se comunica con el host a través de la interfaz PCI. En Linux, la comunicación entre el host y el ME se realiza a través de / dev / mei o más recientemente / dev / mei0 .

Hasta el lanzamiento de los procesadores Nehalem , el ME generalmente estaba integrado en el puente norte de la placa base , siguiendo el diseño del concentrador de controlador de memoria (MCH). Con las arquitecturas Intel más nuevas ( Intel serie 5 en adelante), ME se incluye en el Platform Controller Hub (PCH).

Firmware

- Management Engine (ME): conjuntos de chips convencionales

- Servicios de plataforma de servidor (SPS) - servidor

- Trusted Execution Engine (TXE): tableta / móvil / bajo consumo

Seguridad

Debido a que AMT permite el acceso a la PC por debajo del nivel del sistema operativo, la seguridad de las funciones de AMT es una preocupación clave.

La seguridad para las comunicaciones entre Intel AMT y el servicio de aprovisionamiento y / o la consola de administración se puede establecer de diferentes formas dependiendo del entorno de red. La seguridad se puede establecer mediante certificados y claves (infraestructura de clave pública TLS o TLS-PKI), claves precompartidas ( TLS-PSK ) o contraseña de administrador.

Las tecnologías de seguridad que protegen el acceso a las funciones de AMT están integradas en el hardware y el firmware. Al igual que con otras funciones de AMT basadas en hardware, las tecnologías de seguridad están activas incluso si la PC está apagada, el sistema operativo se bloquea, faltan agentes de software o el hardware (como un disco duro o memoria) ha fallado.

Debido a que el software que implementa AMT existe fuera del sistema operativo, el mecanismo de actualización normal del sistema operativo no lo mantiene actualizado. Por lo tanto, los defectos de seguridad en el software AMT pueden ser particularmente graves, ya que permanecerán mucho tiempo después de que se hayan descubierto y los posibles atacantes los conozcan.

El 15 de mayo de 2017, Intel anunció una vulnerabilidad crítica en AMT. Según la actualización, "la vulnerabilidad podría permitir que un atacante de red obtenga acceso de forma remota a equipos o dispositivos comerciales que utilicen estas tecnologías". Intel anunció la disponibilidad parcial de una actualización de firmware para parchear la vulnerabilidad de algunos de los dispositivos afectados.

Redes

Si bien algunos protocolos para la administración remota en banda utilizan un canal de comunicación de red seguro (por ejemplo, Secure Shell ), algunos otros protocolos no están protegidos. Por lo tanto, algunas empresas han tenido que elegir entre tener una red segura o permitir que TI use aplicaciones de administración remota sin comunicaciones seguras para mantener y reparar las PC.

Las tecnologías de seguridad y los diseños de hardware modernos permiten la gestión remota incluso en entornos más seguros. Por ejemplo, Intel AMT es compatible con IEEE 802.1x , entorno de ejecución de prearranque (PXE), Cisco SDN y Microsoft NAP .

Todas las funciones de AMT están disponibles en un entorno de red seguro. Con Intel AMT en el entorno de red seguro:

- La red puede verificar la postura de seguridad de una PC habilitada para AMT y autenticar la PC antes de que se cargue el sistema operativo y antes de que la PC tenga acceso a la red.

- El arranque PXE se puede utilizar manteniendo la seguridad de la red. En otras palabras, un administrador de TI puede utilizar una infraestructura PXE existente en una red IEEE 802.1x , Cisco SDN o Microsoft NAP .

Intel AMT puede incorporar credenciales de seguridad de red en el hardware, a través del agente de confianza integrado Intel AMT y un complemento de postura AMT . El complemento recopila información sobre la postura de seguridad, como la configuración del firmware y los parámetros de seguridad de software de terceros (como software antivirus y antispyware ), BIOS y memoria protegida . El complemento y el agente de confianza pueden almacenar los perfiles de seguridad en la memoria no volátil protegida de AMT, que no se encuentra en la unidad de disco duro .

Debido a que AMT tiene un canal de comunicación fuera de banda, AMT puede presentar la postura de seguridad de la PC a la red incluso si el sistema operativo o el software de seguridad de la PC están comprometidos. Dado que AMT presenta la postura fuera de banda, la red también puede autenticar la PC fuera de banda, antes de que se carguen el sistema operativo o las aplicaciones y antes de que intenten acceder a la red. Si la postura de seguridad no es correcta, un administrador del sistema puede enviar una actualización OOB (a través de Intel AMT) o reinstalar el software de seguridad crítico antes de permitir que la PC acceda a la red.

El soporte para diferentes posturas de seguridad depende de la versión de AMT :

- Soporte para IEEE 802.1x y Cisco SDN requiere AMT versión 2.6 o superior para los ordenadores portátiles, y AMT versión 3.0 o superior para PCs de escritorio.

- El soporte para Microsoft NAP requiere AMT versión 4.0 o superior.

- La compatibilidad con el arranque PXE con seguridad de red completa requiere AMT versión 3.2 o superior para PC de escritorio.

Tecnología

AMT incluye varios esquemas de seguridad, tecnologías y metodologías para proteger el acceso a las funciones de AMT durante la implementación y durante la administración remota. Las tecnologías y metodologías de seguridad AMT incluyen:

- Seguridad de la capa de transporte , incluida la clave previamente compartida TLS ( TLS-PSK )

- Autenticación HTTP

- Inicio de sesión único en Intel AMT con autenticación de dominio de Microsoft Windows , basado en Microsoft Active Directory y Kerberos

- Firmware firmado digitalmente

- Generador de números pseudoaleatorios (PRNG) que genera claves de sesión

- Memoria protegida (no en la unidad de disco duro ) para datos críticos del sistema, como UUID , información de activos de hardware y ajustes de configuración del BIOS

- Listas de control de acceso (ACL)

Al igual que con otros aspectos de Intel AMT, las tecnologías y metodologías de seguridad están integradas en el chipset.

Vulnerabilidades y exploits conocidos

Anillo −3 rootkit

Un anillo -3 rootkit fue demostrado por Invisible cosas laboratorio para el chipset Q35; no funciona para el chipset Q45 posterior, ya que Intel implementó protecciones adicionales. El exploit funcionó reasignando la región de memoria normalmente protegida (los 16 MB superiores de RAM) reservada para el ME. El rootkit ME podría instalarse independientemente de si AMT está presente o habilitado en el sistema, ya que el chipset siempre contiene el coprocesador ARC ME. (Se eligió la designación "−3" porque el coprocesador ME funciona incluso cuando el sistema está en el estado S3 , por lo que se consideró una capa por debajo de los rootkits del modo de administración del sistema) . Para el chipset Q35 vulnerable, un registrador de pulsaciones de teclas basado en ME El rootkit fue demostrado por Patrick Stewin.

Aprovisionamiento sin intervención

Otra evaluación de seguridad de Vassilios Ververis mostró serias debilidades en la implementación del chipset GM45. En particular, criticó a AMT por transmitir contraseñas no cifradas en el modo de aprovisionamiento SMB cuando se utilizan las funciones de redirección IDE y Serial over LAN. También encontró que el modo de aprovisionamiento "zero touch" (ZTC) todavía está habilitado incluso cuando el AMT parece estar deshabilitado en BIOS. Por unos 60 euros, Ververis compró a Go Daddy un certificado que es aceptado por el firmware ME y permite el aprovisionamiento remoto "sin contacto" de máquinas (posiblemente desprevenidas), que transmiten sus paquetes HELLO a los posibles servidores de configuración.

Bob silencioso es silencioso

En mayo de 2017, Intel confirmó que muchas computadoras con AMT tenían una vulnerabilidad crítica de escalada de privilegios sin parchear ( CVE - 2017-5689 ). La vulnerabilidad, que fue apodada " Silent Bob is Silent" por los investigadores que lo habían informado a Intel, afecta a numerosas laptops, computadoras de escritorio y servidores vendidos por Dell , Fujitsu , Hewlett-Packard (más tarde Hewlett Packard Enterprise y HP Inc. ), Intel. , Lenovo y posiblemente otros. Esos investigadores afirmaron que el error afecta a los sistemas fabricados en 2010 o después. Otros informes afirmaron que el error también afecta a sistemas fabricados ya en 2008. La vulnerabilidad se describió como que proporciona a los atacantes remotos:

control total de las máquinas afectadas, incluida la capacidad de leer y modificar todo. Puede usarse para instalar malware persistente (posiblemente en firmware) y leer y modificar cualquier dato.

- Tatu Ylönen, ssh.com

El proceso de autorización del usuario remoto incluyó un error del programador: comparó el hash ( user_response) del token de autorización proporcionado por el usuario con el valor real del hash ( computed_response) usando este código:

strncmp(computed_response, user_response, response_length)

La vulnerabilidad era que response_lengthera la longitud del token proporcionado por el usuario y no del token verdadero.

Dado que el tercer argumento a favor strncmpes la longitud de las dos cadenas que se van a comparar, si es menor que la longitud de computed_response, solo se probará la igualdad de una parte de la cadena. Específicamente, si user_responsees la cadena vacía (con longitud 0), esta "comparación" siempre devolverá True y, por lo tanto, validará al usuario. Esto permitió a cualquier persona simplemente iniciar sesión en la admincuenta en los dispositivos editando su paquete HTTP enviado para usar la cadena vacía como responsevalor del campo.

PLATINO

En junio de 2017, el grupo de delitos informáticos PLATINUM se destacó por explotar las capacidades de serie sobre LAN (SOL) de AMT para realizar la exfiltración de datos de documentos robados.

SA-00086

En noviembre de 2017, la firma de seguridad Positive Technologies detectó serias fallas en el firmware de Management Engine (ME), quien afirmó haber desarrollado un exploit funcional de este sistema para alguien que tenga acceso físico a un puerto USB. El 20 de noviembre de 2017, Intel confirmó que se habían encontrado una serie de fallas graves en el motor de administración, el motor de ejecución confiable, los servicios de plataforma de servidor y lanzó una "actualización de firmware crítica".

Evitación y mitigación

Las PC con AMT suelen ofrecer una opción en el menú del BIOS para apagar AMT, aunque los OEM implementan las características del BIOS de manera diferente y, por lo tanto, el BIOS no es un método confiable para apagar AMT. Se supone que las PC basadas en Intel que se envían sin AMT no pueden tener AMT instalado más adelante. Sin embargo, siempre que el hardware de la PC sea potencialmente capaz de ejecutar AMT, no está claro qué tan efectivas son estas protecciones. Actualmente, existen guías de mitigación y herramientas para deshabilitar AMT en Windows, pero Linux solo ha recibido una herramienta para verificar si AMT está habilitado y aprovisionado en sistemas Linux. La única forma de solucionar esta vulnerabilidad es instalar una actualización de firmware. Intel ha puesto a disposición una lista de actualizaciones. A diferencia de AMT, generalmente no existe una forma oficial y documentada de desactivar Management Engine (ME); siempre está encendido, a menos que el OEM no lo habilite en absoluto.

En 2015, una pequeña cantidad de proveedores de la competencia comenzaron a ofrecer PC basadas en Intel diseñadas o modificadas específicamente para abordar posibles vulnerabilidades de AMT y preocupaciones relacionadas.

Ver también

- Puerta trasera (informática)

- Interfaz de controlador integrado de host

- Salida de luz integrada HP

- Intel CIRA

- núcleo Intel

- Interruptor de apagado de Internet

- Concentrador de controlador de plataforma

- Gestión de luces apagadas

- Southbridge (informática)

- Procesador de servicio del sistema

- Versiones de Intel AMT

- Motor de administración de Intel

- Intel vPro

Referencias

enlaces externos

- MeshCentral2

- Comandante de capacidad de administración de Intel

- Implementación de Intel AMT

- Centro de seguridad Intel

- Tecnología Intel Active Management

- Comunidad de desarrolladores de capacidad de administración Intel

- Centro de expertos Intel vPro

- Controlador Intel 82573E Gigabit Ethernet (Tekoa)

- Procesador ARC4

- Videos AMT (seleccione el canal de escritorio)

- Cliente Intel AMT - Radmin Viewer 3.3

- Intel vPro / AMT como antivirus de hardware

- Aprovisionamiento de AMT a través de Internet (OOB Manager)

- Intel ME Secrets: código oculto en su chipset y cómo descubrir qué hace exactamente por Igor Skochinsky, charla en Code Blue 2014

- Uso de Intel AMT e Intel NUC con Ubuntu